CTF 2023一帶一路金磚國(guó)家技能發(fā)展與技術(shù)創(chuàng)新大賽網(wǎng)絡(luò)安全在企業(yè)信息管理中的應(yīng)用賽項(xiàng)線下總決賽 Misc1 題解WP

摘要: 本文針對(duì)CTF 2023一帶一路金磚國(guó)家技能發(fā)展與技術(shù)創(chuàng)新大賽“網(wǎng)絡(luò)安全在企業(yè)信息管理中的應(yīng)用”賽項(xiàng)線下總決賽中的Misc1題目,提供詳細(xì)的解題思路(Writeup, WP)與分析過(guò)程。本題綜合考察了參賽者在網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)領(lǐng)域的實(shí)戰(zhàn)能力,涉及數(shù)據(jù)隱寫(xiě)、流量分析、逆向工程及自動(dòng)化腳本編寫(xiě)等多方面技能。

一、 題目概覽

題目名稱(chēng):Misc1(通常為雜項(xiàng)綜合題)

題目描述:通常以一段模糊描述或一個(gè)數(shù)據(jù)文件(如pcap流量包、被修改的圖片、加密文檔等)形式給出,提示信息可能與“企業(yè)內(nèi)網(wǎng)異常通信”、“數(shù)據(jù)泄露溯源”或“隱蔽信道檢測(cè)”等企業(yè)信息安全場(chǎng)景相關(guān)。

初步觀察:參賽者獲得一個(gè)或多個(gè)文件(例如:suspicious<em>traffic.pcap, secret.jpg, log</em>encrypted.bin),需要從中提取關(guān)鍵信息或Flag。

二、 解題步驟與詳細(xì)分析

假設(shè)本題提供的核心文件是一個(gè)名為 corporate_comm.pcapng 的網(wǎng)絡(luò)流量包文件。

步驟1:初步流量審查

1. 使用Wireshark打開(kāi)流量包,進(jìn)行整體瀏覽。

2. 統(tǒng)計(jì)協(xié)議分布,發(fā)現(xiàn)除常見(jiàn)的HTTP/HTTPS、DNS、TCP流量外,存在大量到非常用端口(如9999, 13337)的TCP連接,以及異常的ICMP流量(負(fù)載較大),這暗示了可能存在自定義協(xié)議或數(shù)據(jù)隱寫(xiě)。

3. 追蹤TCP流(Follow TCP Stream),發(fā)現(xiàn)部分HTTP通信中,圖片文件(如company_logo.png)的傳輸在尾部附帶了額外的、看似無(wú)用的數(shù)據(jù)。

步驟2:深度協(xié)議與數(shù)據(jù)提取

1. HTTP隱寫(xiě)分析:針對(duì)疑似攜帶附加數(shù)據(jù)的HTTP傳輸,使用binwalk或foremost對(duì)提取出的圖片文件進(jìn)行分析。例如,對(duì)company<em>logo.png執(zhí)行 binwalk -e company</em>logo.png,分離出一個(gè)隱藏的ZIP壓縮包。

2. 壓縮包處理:該ZIP包需要密碼。轉(zhuǎn)向分析其他線索。

3. DNS隧道疑點(diǎn):過(guò)濾DNS流量(dns),發(fā)現(xiàn)大量對(duì)子域名(如xx1.secretcorp.com, xx2.secretcorp.com...)的TXT記錄查詢,響應(yīng)中攜帶Base64編碼的字符串。這極有可能是利用DNS協(xié)議進(jìn)行數(shù)據(jù)滲漏(DNS Exfiltration)。

4. 提取DNS載荷:編寫(xiě)Python腳本(使用pyshark或scapy庫(kù))自動(dòng)化提取所有DNS TXT響應(yīng)中的Base64字符串,并解碼拼接。

`python

import pyshark

import base64

pcap = pyshark.FileCapture('corporatecomm.pcapng', displayfilter='dns and dns.qry.type == 16')

extracteddata = b''

for pkt in pcap:

try:

if hasattr(pkt.dns, 'resptxt'):

b64str = pkt.dns.resptxt.replace('\"', '')

extracteddata += base64.b64decode(b64str)

except Exception as e:

continue

with open('extracteddns.bin', 'wb') as f:

f.write(extracteddata)

`

- 分析提取文件:

extracted_dns.bin文件可能是一個(gè)加密存檔或包含密鑰。使用file命令識(shí)別,發(fā)現(xiàn)是一個(gè)PGP加密消息或受密碼保護(hù)的RAR文件。

步驟3:密鑰獲取與解密

1. 回顧HTTP隱寫(xiě):之前分離出的ZIP包需要密碼。嘗試從流量其他部分尋找密碼。

2. 分析ICMP負(fù)載:過(guò)濾ICMP流量,發(fā)現(xiàn)某些ICMP Echo Request包的Data字段包含可疑的Hex數(shù)據(jù)。提取并轉(zhuǎn)換這些數(shù)據(jù),發(fā)現(xiàn)其拼接后是一個(gè)字符串,形如 "P@ssw0rd<em>For</em>Z!p<em>2023"。

3. 解密ZIP:使用該密碼解壓ZIP文件,得到一個(gè)文本文件 hint.txt,內(nèi)容可能是一個(gè)PGP私鑰的片段或RAR密碼的提示。

4. 最終解密:結(jié)合 hint.txt 的信息和 extracted</em>dns.bin 文件,使用正確的工具(如gpg或rar)和密碼進(jìn)行解密。最終得到一個(gè) flag.txt 文件。

步驟4:獲取Flag

打開(kāi) flag.txt,內(nèi)容即為本題Flag,格式通常為 BRICSCTF{xxx<em>xxx</em>xxx} 或大賽規(guī)定的特定格式。

三、 涉及技能與知識(shí)點(diǎn)

1. 網(wǎng)絡(luò)流量分析:熟練使用Wireshark進(jìn)行協(xié)議分析、流追蹤、過(guò)濾統(tǒng)計(jì)。

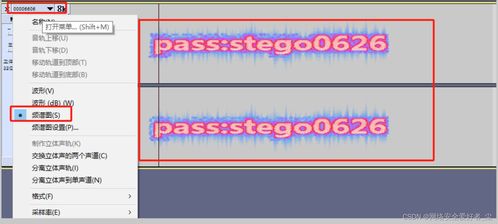

2. 隱寫(xiě)術(shù):識(shí)別常見(jiàn)載體(圖片、協(xié)議負(fù)載)中的隱寫(xiě)信息,使用工具(binwalk, foremost, steghide等)進(jìn)行分離提取。

3. 協(xié)議濫用檢測(cè):識(shí)別DNS隧道、ICMP隧道、HTTP尾部附加數(shù)據(jù)等隱蔽信道。

4. 腳本開(kāi)發(fā)能力:使用Python(Scapy/Pyshark)編寫(xiě)自動(dòng)化流量解析和數(shù)據(jù)提取腳本,這是網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)的核心能力。

5. 密碼學(xué)與解密:處理Base64編碼、分析加密文件、使用密鑰或密碼進(jìn)行解密。

6. 數(shù)字取證思維:遵循數(shù)據(jù)發(fā)現(xiàn)、提取、分析、關(guān)聯(lián)的完整取證流程。

四、

本題模擬了企業(yè)環(huán)境中攻擊者利用多種隱蔽信道(HTTP尾部附加、DNS隧道、ICMP負(fù)載)進(jìn)行數(shù)據(jù)外滲的復(fù)雜場(chǎng)景。解題過(guò)程要求選手具備全面的Misc綜合技能、扎實(shí)的流量分析功底和高效的自動(dòng)化腳本開(kāi)發(fā)能力,完美契合“網(wǎng)絡(luò)與信息安全軟件開(kāi)發(fā)”的考核要求。成功解題的關(guān)鍵在于細(xì)心觀察、大膽假設(shè)、利用工具鏈進(jìn)行系統(tǒng)化分析,并通過(guò)編寫(xiě)腳本將多個(gè)線索關(guān)聯(lián)起來(lái)。

(注: 以上為基于常見(jiàn)Misc1題型和大賽主題的通用性題解框架。實(shí)際題目細(xì)節(jié)可能有所不同,但解題方法論和技能應(yīng)用是相通的。)

如若轉(zhuǎn)載,請(qǐng)注明出處:http://www.mengyinbbs.cn/product/59.html

更新時(shí)間:2026-01-05 23:09:58